勒索軟體MirCop透過釣魚信入侵,並以殭屍圖片讓受害者心生恐懼

勒索軟體不光會加密電腦檔案,還會竊取受害電腦的瀏覽器帳密,而這是搭配免費的瀏覽器帳密復原工具來達成

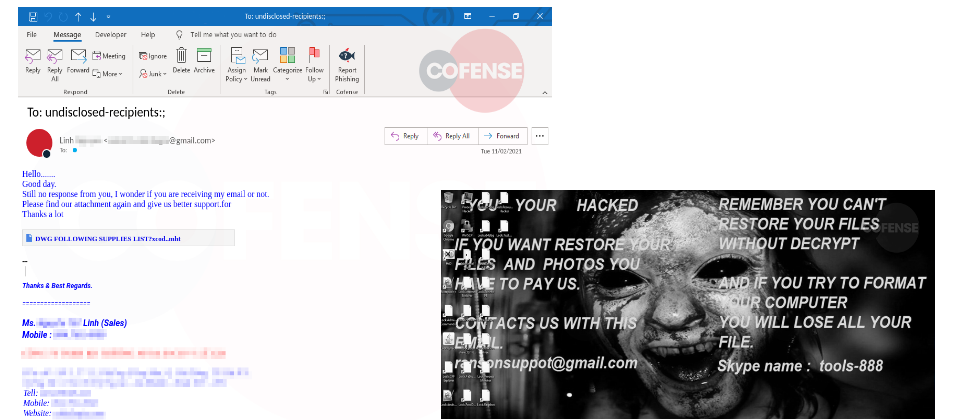

駭客發動勒索軟體攻擊,不只加密檔案,還同時竊取受害者儲存於瀏覽器的帳密,並使用極為嚇人的圖片進行恐嚇。例如,資安業者Cofense最近揭露新的MirCop勒索軟體攻擊,駭客假藉先前曾經聯繫的名義,誘騙收信人打開附件檔案,進而觸發MirCop執行。

究竟這個勒索軟體是如何侵入受害電腦?Cofense指出,攻擊者最常使用的方式就是釣魚郵件。研究人員特別提到其中1次發生於11月初的攻擊行動,他們攔截到一封挾帶Mircop的釣魚信,並發現這封信竟躲過了組織的郵件安全閘道(Secure Email Gateway)系統檢查。不過,究竟駭客使用那些手法規避檢查,Cofense並未說明。

宣稱先前寄過信件為由進行網路釣魚

釣魚郵件在許多勒索軟體攻擊裡相當常見,而這起事故也不例外的使用釣魚郵件來滲透受害電腦。但與時下許多釣魚信件中,謊稱使用者買錯東西退款,或者是急需回覆的商務檔案不同,這次駭客是和收信人裝熟,佯稱先前寄過信,但收信人似乎沒收到,希望對方能看一下附件的內容。這樣的手法,乃是利用電子郵件往來的過程中,有時候可能沒有收到信的情況做為理由行騙。

從信件的內容來看,攻擊者暗示原本的往來信件不慎遺失,需要請收件人存取信件內文的URL來開啟文件,攻擊者宣稱這是DWG公司的供應清單,這個檔案儲存在Google Drive。

一旦收件人信以為真下載檔案,便會取得副檔名為MHT的網頁封存檔案,打開此檔案後,確實會看到像是表單文件的掃描檔案,但在此同時,攻擊者也在背後試圖下載惡意軟體酬載,這個檔案透過WinRAR打包,檔名是DWG Following Supplies List,檔案類型為可執行檔,是MirCop勒索軟體的載入工具。

什麼是MHT檔案?這是一種網頁封存的格式,能將網頁儲存成單一檔案,能被Chrome、IE等瀏覽器存取(Firefox需要透過擴充套件才能讀取)。但這種格式的檔案近年來也被攻擊者濫用,在裡面挾帶惡意軟體或是程式碼。

收信人不慎點選執行後,它就會下載MirCop將電腦檔案加密,並且更換電腦桌布,除了勒索訊息,背景是相當嚇人的殭屍,看起來非常血腥。研究人員指出,整個加密過程不超過15分鐘。

但在這個讓人會嚇一跳的桌布之外,駭客留下的勒索訊息也有值得留意之處。例如,在多數勒索軟體攻擊事件裡,駭客往往要求受害者使用Telegram即時通訊軟體,或是操作Tor瀏覽器,來進行談判;但使用MirCop的駭客,卻是留下了Skype通訊軟體的帳號。但駭客留下Skype帳號的用意為何?研究人員沒有說明。

亦搭配免費工具竊取瀏覽器帳密

除此之外,MirCop不光只是加密檔案,還會竊取網頁瀏覽器的帳密。而這項竊密工作的進行,是搭配名為「Web Browser Pass View」的瀏覽器密碼復原工具。而這種利用免費帳密復原工具來竊取帳密的手法,先前也有Npm套件Nodejs_net_server,挾帶了同為NirSoft開發的ChromePass。

但相較之下,Web Browser Pass View比起ChromePass更為強大。因為,Web Browser Pass View不像ChromePass只能支援Chrome,還能復原Firefox、IE、Opera的帳密。這個工具可在Windows 2000以上的作業系統執行。使用者可免費下載該工具,將上述瀏覽器儲存的帳密,匯出成純文字檔案,或是CSV檔案等格式。